Das Client-Server-Modell beschreibt das Prinzip der Kommunikation zwischen zwei Teilnehmern in einem Netzwerk. Man spricht manchmal auch von einer Architektur, dem Prinzip oder einem Server-basierten Netzwerk.

Das Client-Server-Modell beschreibt das Prinzip der Kommunikation zwischen zwei Teilnehmern in einem Netzwerk. Man spricht manchmal auch von einer Architektur, dem Prinzip oder einem Server-basierten Netzwerk.

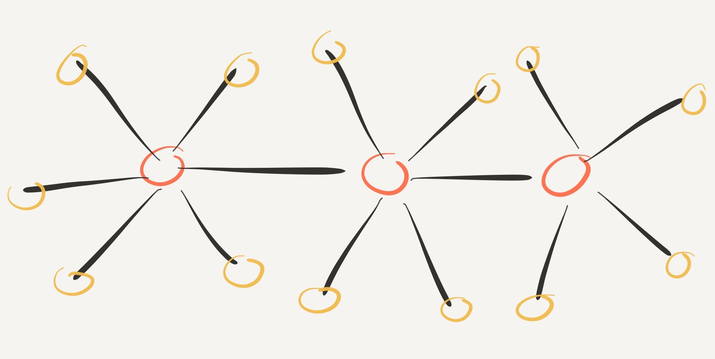

Unter einer Netzwerk-Topologie versteht man die typische Anordnung und physikalische Verbindung von Geräten in einem Netzwerk. Geräte sind Hosts, wie Clients und Server, die das Netzwerk aktiv nutzen.

Netzwerke unterscheidet man häufig in ihrer räumlichen und geografischen Ausdehnung.

LAN ist die Abkürzung für Local Area Network. Damit wird oft ein lokal begrenztes Netzwerk bezeichnet, das je nach Organisationsgröße mehrere Tausend Teilnehmer umfassen kann.

WAN ist die Abkürzung für Wide Area Network. Damit wird oft ein Weitverkehrsnetzwerk bezeichnet, dass dazu dient kleinere Netzwerke zu einem großen Netzwerk zusammenzuschalten.

Wenn die Teilnehmer eines Netzwerks mit einem gemeinsamen Übertragungsmedium physikalisch verbunden sind, dann bedarf es Verfahren, die den Zugriff darauf koordinieren. Denn wenn alle Teilnehmer das gemeinsame Übertragungsmedium gleichzeitig nutzen wollen, dann kann es zu überschneidenden Übertragungen kommen, die sich gegenseitig stören und damit die Kommunikation unmöglich machen.

LAN, WAN, Node, Host, Link, Knoten, Router, Server, Gateway, Switch, Subnetz, Protokoll, …

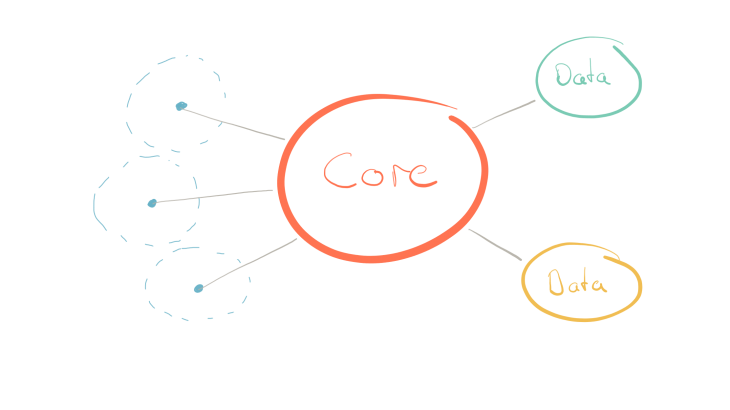

Ein Netzwerk ist die physikalische und logische Verbindung von mehreren Computersystemen. Jedes Netzwerk basiert auf Übertragungstechniken, Protokollen und Systemen, die eine Kommunikation zwischen den Teilnehmern eines Netzwerks ermöglichen. Ein einfaches Netzwerk besteht aus zwei Computersystemen. Sie sind über ein Kabel miteinander verbunden und somit in der Lage ihre Ressourcen gemeinsam zu nutzen. Wie zum Beispiel Rechenleistung, Speicher, Programme, Daten, Drucker und andere Peripherie-Geräte. Ein netzwerkfähiges Betriebssystem stellt den Benutzern auf der Anwendungsebene diese Ressourcen zur Verfügung.

Campusnetze sind exklusive Mobilfunknetze mit einer lokal oder regional begrenzten Netzabdeckung und Verwaltung. Gemeinsam ist diesen Netzwerken, dass sie auf LTE oder 5G als Mobilfunkbasis bauen und meist von Industrieunternehmen für deren individuelle Bedürfnisse und Anforderungen betrieben werden.

Seit Raspbian Stretch haben die Netzwerk-Schnittstellen für Ethernet und WLAN andere Bezeichnungen. Also nicht mehr „eth0“ und „wlan0“, sondern „enx…“ und „wlx…“. Das betrifft per USB angeschlossenen Netzwerk-Adapter, deren Bezeichnung von den hier genannten Bezeichnungen abweichen. Das bedeutet, dass man zuerst die individuelle Bezeichnung ermitteln oder die Namensgebung auf das alte Verfahren umstellen muss.

Neben der alten Konfiguration per „/etc/network/interfaces“ oder „dhcpcd“ gibt es noch die systemd-Variante. In zukünftigen Raspbian-Versionen wird „systemd“ die Netzwerk-Konfiguration übernehmen (Variante 5).

Es geht dabei auch um die Fragestellung „Welche Geräte sind im lokalen Netzwerk aktiv?“.

Um sich einen Überblick über alle im lokalen Netzwerk befindlichen IP-Hosts zu machen gibt es verschiedene Tools. Das heißt, für das Host-Discovery gibt es mehrere Wege. Probieren Sie die verschiedenen Tools aus und vergleichen Sie die Ergebnisse.