Zugriffsverfahren

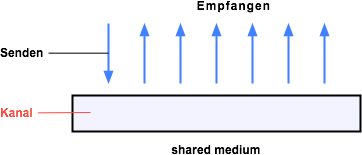

Wenn die Teilnehmer eines Netzwerks mit einem gemeinsamen Übertragungsmedium physikalisch verbunden sind, dann bedarf es Verfahren, die den Zugriff darauf koordinieren. Denn wenn alle Teilnehmer das gemeinsame Übertragungsmedium gleichzeitig nutzen wollen, dann kann es zu überschneidenden Übertragungen kommen, die sich gegenseitig stören und damit die Kommunikation unmöglich machen.

Nichtdeterministische oder stochastische Zugriffsverfahren

Nichtdeterministisch bedeutet, dass der Algorithmus oder das Verfahren immer unterschiedlich ablaufen kann. Gemeint ist, dass das Ergebnis immer wieder anders aussehen kann.

Stochastisch bedeutet, dass der Algorithmus oder das Verfahren bei der Wiederholung desselben Vorgangs nicht vorhersagbare Ereignisse oder Ergebnisse liefert.

Bezogen auf Kommunikationssysteme bedeutet das, dass der Zugriff auf ein Netzwerk für alle Hosts gleichberechtigt ist und jeder zu jeder Zeit zufällig Daten in das Netzwerk senden darf. Dabei können Störungen durch die Überlagerungen mehrerer Übertragungen auftreten. Die müssen erkannt und nach einer gewissen Wartezeit wiederholt werden. Je mehr Teilnehmer aktiv am Netzwerk teilnehmen wollen, desto mehr Störungen werden auftreten. Die Wartezeit und Übertragungswiederholungen verschlechtern die Übertragungsrate und damit die Performance des Netzwerks.

Die verwendeten Zugriffsverfahren arbeiten beispielsweise nach dem Prinzip „Listen Before Talk“ (LBT). Beispielsweise CSMA/CD und CSMA/CA.

- CSMA/CD - Carrier Sense Multiple Access Collision Detection

- CSMA/CA - Carrier Sense Multiple Access Collision Avoidance

Deterministische Zugriffsverfahren

Deterministisch bedeutet, dass der Algorithmus oder das Verfahren vorhersagbar abläuft. Gemeint ist, dass bei gleichen Bedingungen bei gleichen Eingabewerten dasselbe Ergebnis geliefert wird.

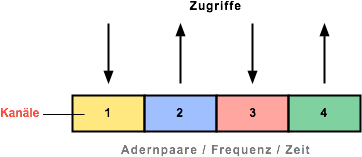

Bezogen auf ein Kommunikationssystem bedeutet das, dass vor dem Zugriff auf das Netzwerk eine Rechtevergabe erfolgen muss, bei der nur ein Host das Senderecht erhält und die Nutzung eines Kanals zugesichert bekommt. Die dabei notwendige Verwaltung und Steuerung muss mit Hardware und Software realisiert werden, was Kosten verursacht. Allerdings kann das Netz bzw. das Übertragungsmedium vollständig ausgelastet werden. Die Performance des Netzwerks ist berechenbar und skalierbar.

Weitere verwandte Themen:

- Grundlagen Netzwerktechnik

- Grundbegriffe Netzwerktechnik

- Unicast, Multicast, Broadcast und Anycast

- Netzwerk-Topologie

- Netzwerk-Komponenten

Lernen mit Elektronik-Kompendium.de

Noch Fragen?

Bewertung und individuelles Feedback erhalten

Aussprache von englischen Fachbegriffen

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Artikel-Sammlungen zum Thema Netzwerktechnik

Alles was du über Netzwerktechnik wissen solltest.