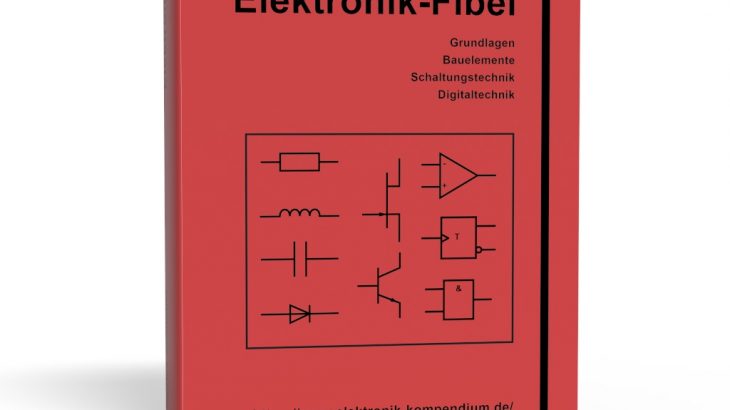

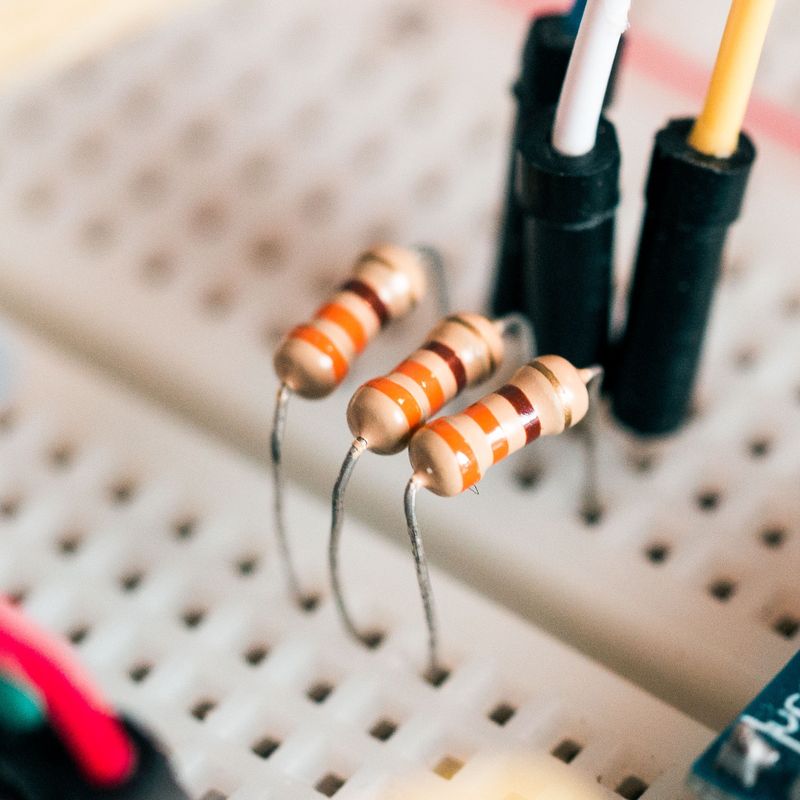

Das Kultbuch für Elektroniker

Elektronik, einfach und leicht verständlich

Elektronik muss nicht schwer sein. Die Elektronik-Fibel beschreibt die Grundlagen der Elektronik einfach und leicht verständlich, so dass der Einstieg in die Elektronik so einfach wie möglich gelingt.

Die Elektronik-Fibel eignet sich besonders zum Lernen auf Klassenarbeiten, Klausuren und Prüfungen oder als Nachschlagewerk für die Schule und Ausbildung.

Mit den vielen grafischen Abbildungen, Formeln, Schaltungen und Tabellen dient diese Buch dem Einsteiger und auch dem Profi immer und überall als unterstützende und nützliche Lektüre.