Typischerweise ist der Raspberry Pi per Ethernet mit dem lokalen Netzwerk verbunden. Um vom kabelgebundenen Netzwerk wegzukommen soll der Raspberry Pi mit dem vorhandenen Funknetzwerk verbunden werden.

Typischerweise ist der Raspberry Pi per Ethernet mit dem lokalen Netzwerk verbunden. Um vom kabelgebundenen Netzwerk wegzukommen soll der Raspberry Pi mit dem vorhandenen Funknetzwerk verbunden werden.

Die typische Anwendung von IEEE 802.11ad ist nicht die Vernetzung von Computern, sondern das Verbinden von digitalen Videosystemen oder auch Computer-Peripherie.

Der WLAN-Standard IEEE 802.11ah ist als Zubringer für das Internet der Dinge gedacht. Vermutlich wird IEEE 802.11ah keine große Rolle spielen.

IEEE 802.11ax ist ein Standard für ein High Efficiency WLAN und vereint die Standards IEEE 802.11n (2,4 GHz) und IEEE 802.11ac (5 GHz).

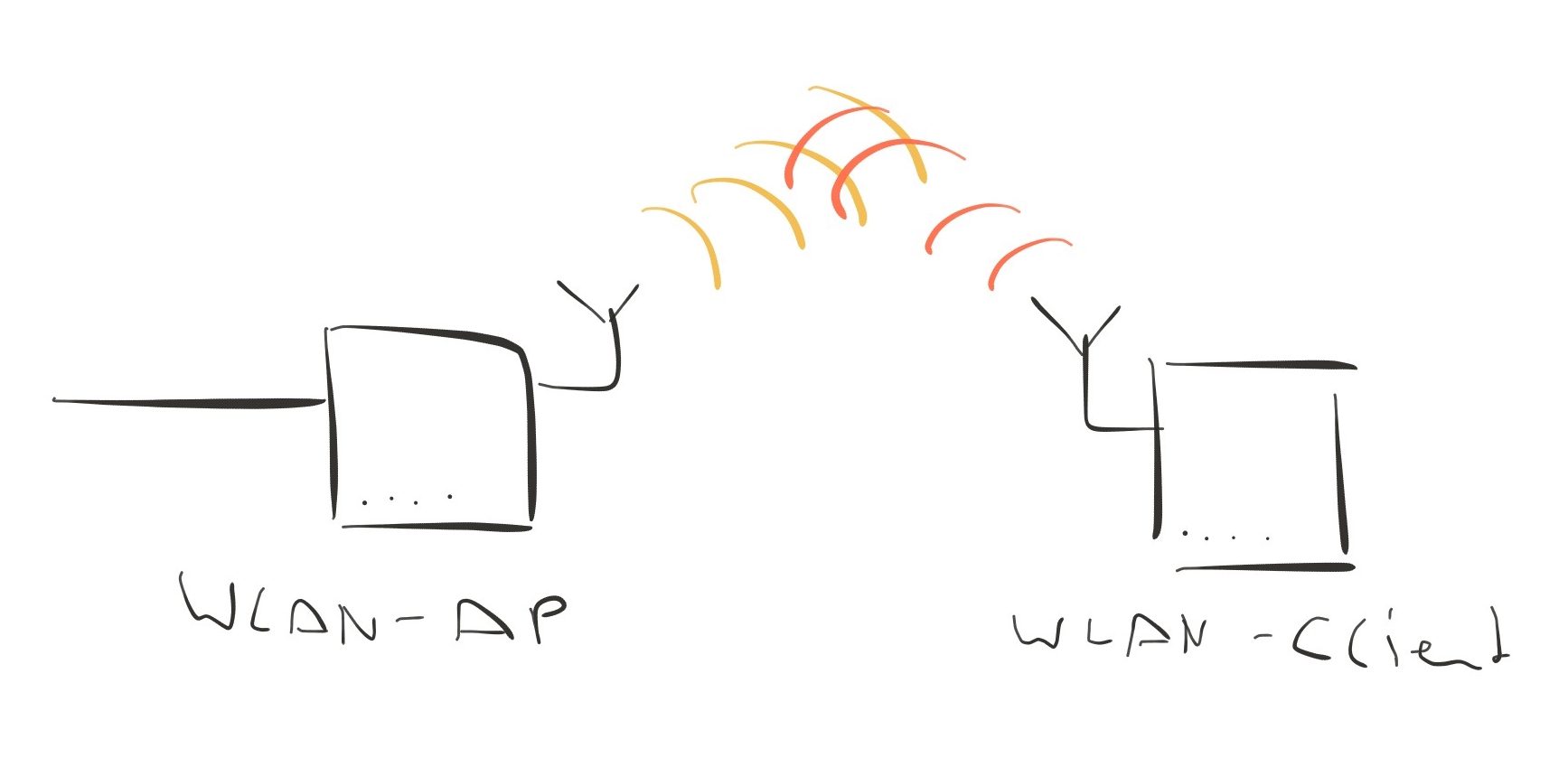

Als Einsteiger ins WLAN-Hacking schweitert man spätestens dann, wenn man auf WLANs mit „Hidden SSID“ oder „MAC-Filter“ trifft. Die Vorgehensweise zur Umgehung dieser vermeintlichen Schutzmaßnahmen sind nur einfache Fingerübungen.

Es gibt keinen festgelegten Ablauf oder eine bestimmte Vorgehensweise, wie man beim WLAN-Hacking und -Pentesting vorgehen muss. Es hängt immer von den Umgebungsbedingungen ab.

Die folgende Beschreibung ist eine Systematik, wie man sich das WLAN-Hacking als Einsteiger erschließen kann. Das Ziel ist, das noch unbekannte WLAN-Passwort eines bestimmten WLANs herauszubekommen.

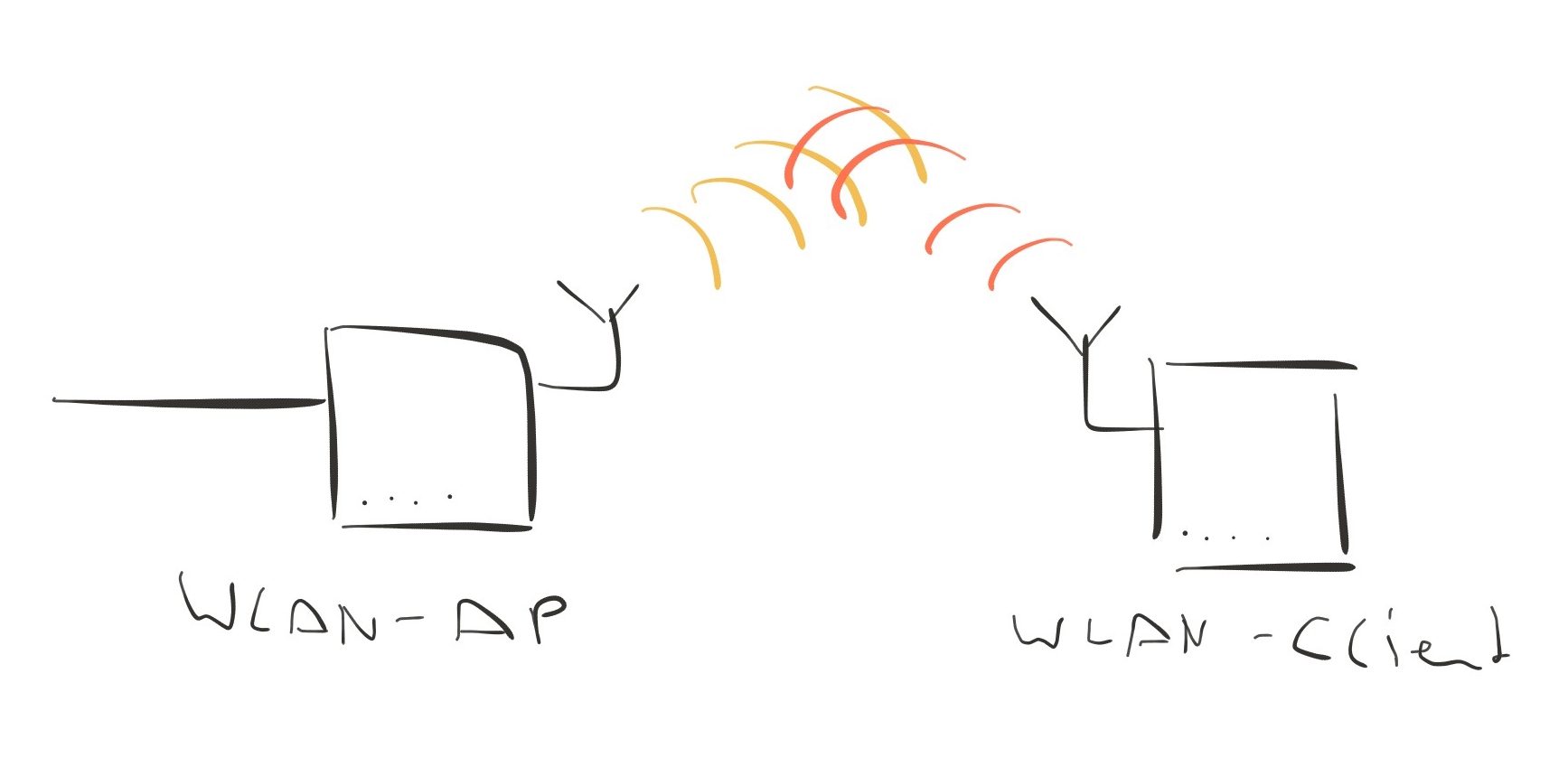

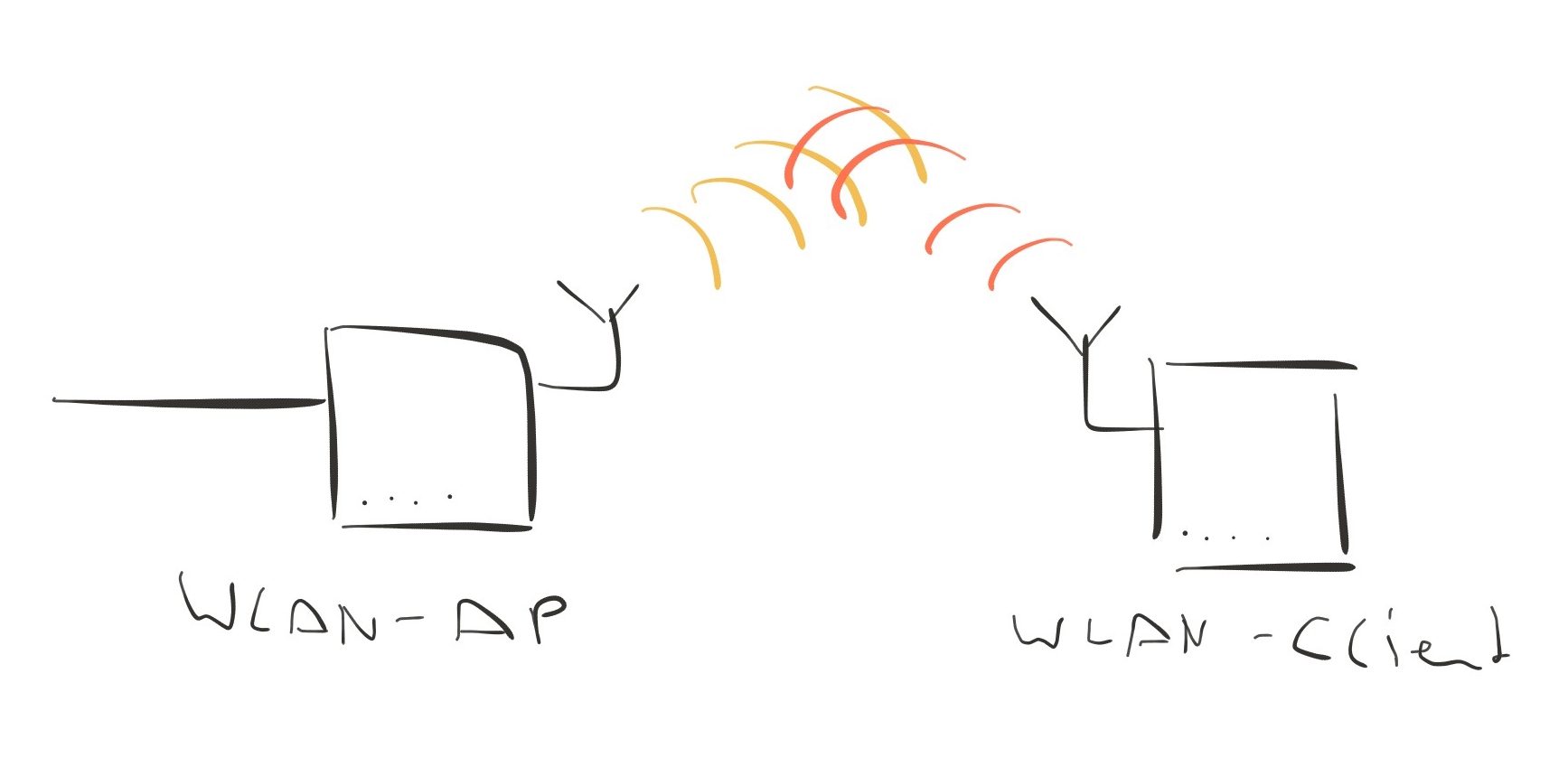

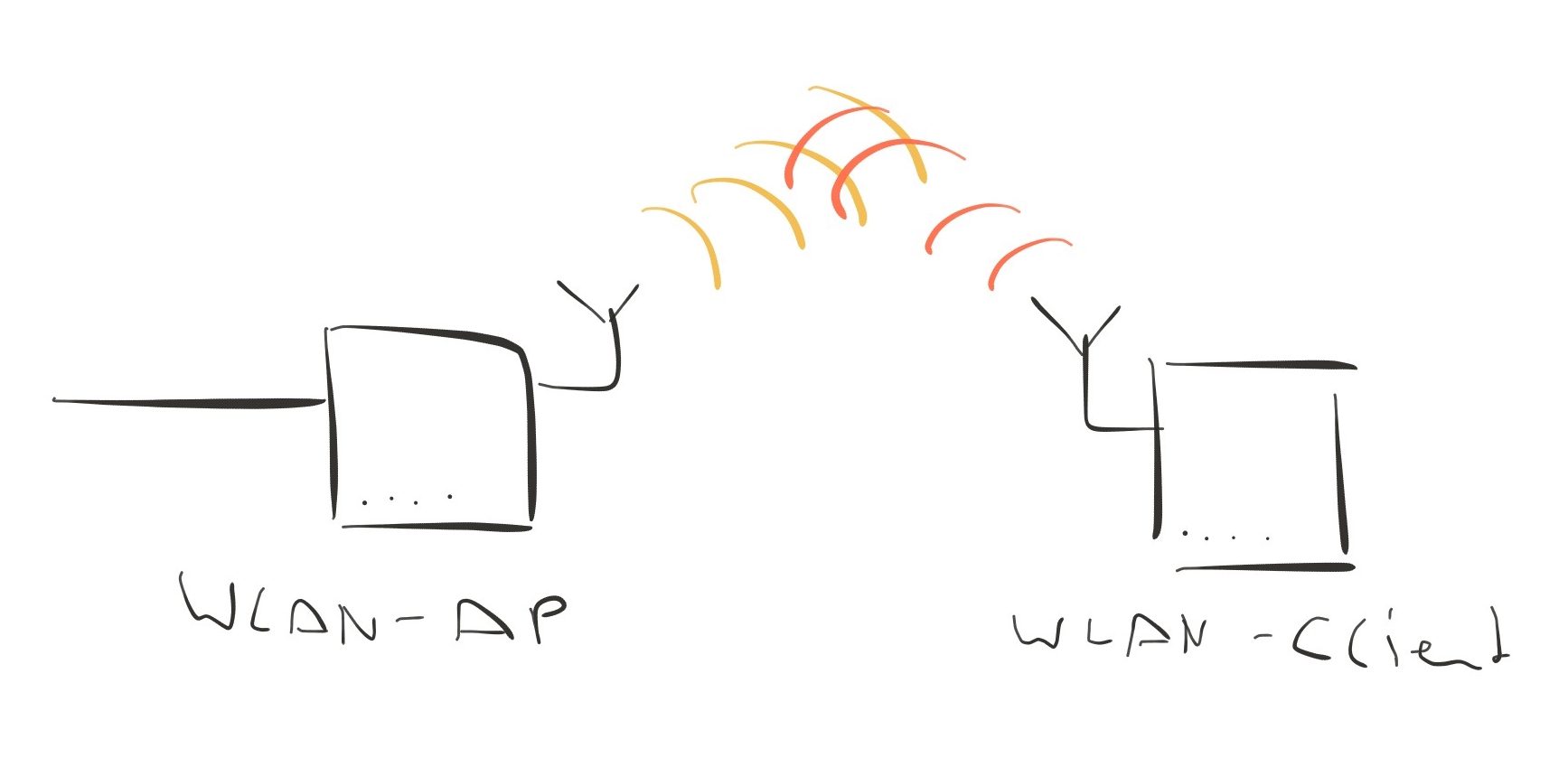

IEEE 802.11z bzw. WiFi Direct beschreibt ein Verfahren, wie WLAN-Clients untereinander Daten austauschen können, ohne den Umweg über den Access Point zu nehmen. Das heißt, es können auch Geräte miteinander kommunizieren, die keine Verbindung zu einem Access Point haben.

Der Raspberry Pi 3 hat Bluetooth und WLAN integriert. Doch für manche Anwendungen ist eines oder beides überflüssig. Dann kann man es abschalten. Zum Beispiel, weil man einen externen Adapter verwenden will.

LTE Unlicensed (LTE-U) ist der Überbegriff für Mobilfunktechniken, die das 5-GHz-Frequenzband mitnutzen. In der Regel ist damit die LTE-LAA-Technik (Licensed-Assisted Access) gemeint, mit der die 5-GHz-Frequenzen für einen zusätzlichen Downlink parallel zum LTE-Mobilfunknetz genutzt werden.

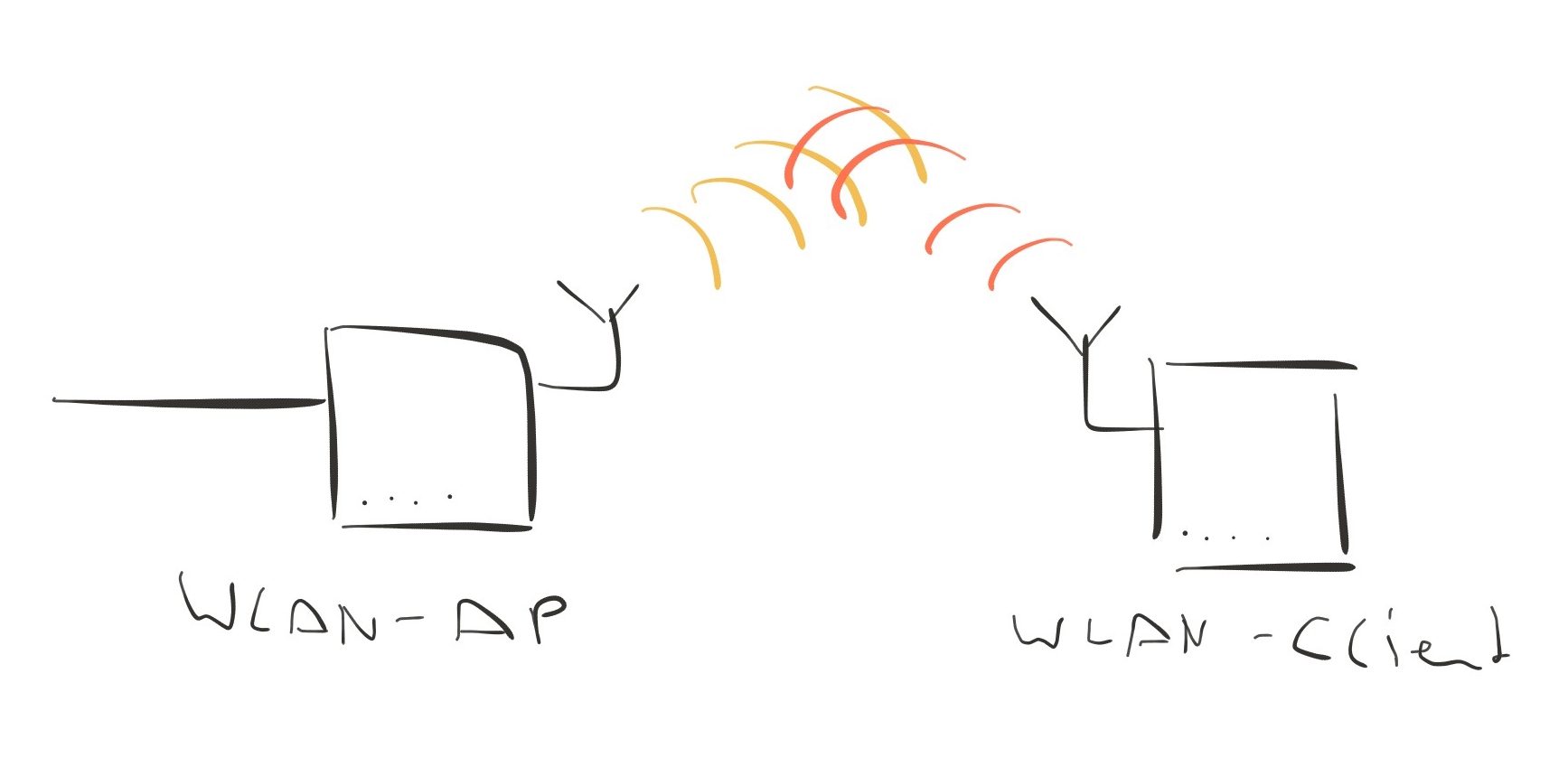

WLAN-Access-Points verschicken in regelmäßigen Abständen sogenannten Beacon-Pakete. Damit werden die WLAN-Clients, die sich in der Nähe befinden, über das WLAN informiert. WLAN-Clients müssen aber nicht auf die Beacons warten, sondern können von sich aus Informationen von allen in Reichweite befindlichen Access Points anfordern. Da jeder WLAN-Client eine eigene einzigartige Hardware-Adresse hat, mit der er sich zu erkennen gibt, lässt sich feststellen wann und wie oft ein WLAN-Client an einem bestimmten Ort war und somit eine Art WLAN-Tracking realisieren.

Wenn es darum geht, welche WLANs in der näheren Umgebung betrieben werden, welchen Kanal sie belegen und welche Verschlüsselung sie einsetzen, dann reicht eine einfache Analyse aus.

Dafür eignen sich die Tools „iwlist“ und „wavemon“.

Damit soll WLAN für niederbitratige Funkverbindungen für Haushaltsgeräte und Smart Meter, sowie drahtlose Gateways für Sensornetze dienen. Damit konkurriert IEEE 802.11ah in gewisser Weise mit Bluetooth LE und dem sehr energiesparsamen ZigBee. Vermutlich wird IEEE 802.11ah keine große Rolle spielen.