Zero Trust

Zero Trust ist ein Sicherheitskonzept (vom Marktforschungsinstitut Forrester), bei dem es darum geht, generell jedem Netzwerkverkehr, unabhängig von seiner Herkunft, zu misstrauen. Teil des Konzepts ist, dass jeder Zugriff einer Zugangskontrolle und jede Verbindung einer Verschlüsselung unterliegt.

Daraus lassen sich folgende funktionale Voraussetzungen ableiten:

- strikte Zugriffskontrollen auf allen Ressourcen

- niedrigste Berechtigung, die für eine Aktion oder Situation erforderlich ist

- protokollieren und auswerten jeglichen Netzwerkverkehrs auf sicherheitsrelevante Auffälligkeiten

Wie funktionieren herkömmliche Sicherheitskonzepte?

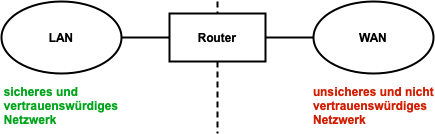

Das klassische Perimetersicherheitsmodell orientiert sich an mittelalterlichen Städten und Burgen, die von hohen Mauern und einem zusätzlichen Graben umgeben sind. Oder vereinfacht auch der Gartenzaun um ein Grundstück herum. Das klassische Verständnis von Netzwerken zieht also eine Grenze zwischen dem internen und externen Netzwerk. Daran orientieren sich herkömmliche Sicherheitskonzepte, indem sie das interne und externe Netzwerk unterschiedlich behandelt. Alles was innerhalb der Mauer ist, wird fast uneingeschränkt vertraut, während man versucht, das interne Netzwerk vor dem externen Netzwerk zu schützen.

Eine Erweiterung davon ist die demilitarisierte Zone, kurz DMZ, die sich zwischen dem internen und externen Netzwerk befindet, und durch zusätzliche Schutzmechanismen trennt.

Schwachstellen herkömmlicher Netze

Die große Gefahr in herkömmlichen Netzwerken geht von Systemen aus, die unbekannte Schwachstellen aufweisen und auf die durch menschliches Fehlverhalten Schadcode geladen und ausgeführt wird. Beispielsweise durch Öffnen eines kompromittierten E-Mail-Anhangs oder der Installation einer Software aus einer nicht vertrauenswürdigen Quelle.

Nur ein einziger technischer oder menschlicher Fehler reicht aus, um einem Angreifer den initialen Zugriff zum internen Netzwerk zu ermöglichen. Vom kompromittierten System aus verteilt der Angreifer oder eine Software weiteren Schadcode an andere Systeme. Das ist deshalb möglich, weil sich die Systeme und Nutzer innerhalb des Netzwerks vertrauen und deshalb auf Sicherheitsmechanismen teilweise oder auch ganz verzichtet wird.

Nur leider sieht die Bedrohungslage so aus, dass interne Systeme unzureichend geschützt sind und deshalb auch nicht bedingungslos vertrauenswürdig sind. Notwendig wäre, dass man interne Systeme nicht nur vor externen, sondern auch anderen internen Systemen schützt.

Was ist bei Zero Trust anders?

Bei einem herkömmlichen Sicherheitskonzept ermöglicht die Position innerhalb des internen Netzwerks den Zugriff auf alle internen Systeme und Ressourcen. Aufgrund der sich veränderten Bedrohungslage gilt ein herkömmliches Sicherheitskonzept als veraltet. Bei Zero Trust gilt gegenüber internen Systemen durchgängig das gleiche Misstrauen, wie gegenüber Systemen im externen Netzwerk. Zero Trust ist die Antwort darauf, dass sich ein Angreifer Zugang auf ein internes Gerät verschafft hat und man verhindern möchte, dass weitere interne Systeme kompromittiert werden.

Neue Herausforderungen

- unterschiedliche mobile Geräte: Notebook, Tablet, Smartphone, ...

- Bring-your-own-Device (BYOD): private Geräte

- verteilte Arbeitsplätze: mobile Mitarbeiter, Projekte beim Kunden, Homeoffice

Immer mehr Nutzer arbeiteten außerhalb der Räumlichkeiten eines Unternehmens oder einer Organisation. Die Nutzer und deren Geräte befinden sich deshalb auch außerhalb des Unternehmensnetzwerks. Für den Zugriff von außerhalb bekommen die Nutzer typischerweise einen VPN-Zugang. Der funktioniert mit Notebooks, aber oft nicht mit Smartphones und Tablets. Auch für die Anbindung externer Dienstleister und Partner, die nur Zugriff auf wenige Systeme benötigten, stellt das ein Problem dar.

Technische Lösungen

- Cloud-Umgebungen

- SaaS-Dienste

Denkbar ist, dass man eigene SaaS- und Cloud-Dienste einführt. Das ermöglicht das Arbeiten der Mitarbeiter, Dienstleister und Partner aus beliebigen Netzwerken mit beliebigen Endgeräten auch ohne VPN.

Elemente eines herkömmlichen Sicherheitskonzepts

Weitere verwandte Themen:

- Authentifizierung im Netzwerk

- NAC - Network Access Control

- Grundlagen der Netzwerk-Sicherheit

- Sicherheitskonzepte in der Informations- und Netzwerktechnik

Lernen mit Elektronik-Kompendium.de

Noch Fragen?

Bewertung und individuelles Feedback erhalten

Aussprache von englischen Fachbegriffen

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Artikel-Sammlungen zum Thema Netzwerktechnik

Alles was du über Netzwerktechnik wissen solltest.