DMZ - Demilitarisierte Zone

Die Idee einer demilitarisierten Zone (DMZ) ist, dass Verbindungen aus dem Internet in die DMZ möglich sind, weil dort zum Beispiel ein Server für die Kommunikation von außen erreichbar sein muss. Eine Verbindung aus dem Internet ins LAN soll aber unterbunden werden.

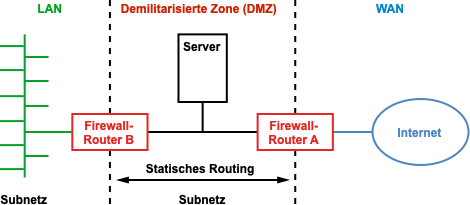

Echte DMZ mit einer Zwei-Router-Lösung

Die Demilitarisierte Zone ist ein eigenständiges Subnetz, welches das lokale Netzwerk (LAN) durch Firewall-Router (A und B) vom Internet trennt. Der Firewall-Router A ist so konfiguriert, dass er Datenpakete, für die es keine ausgehenden Datenpakete gab, verwirft. Aus dem Internet und der DMZ können also keine Ziele im LAN adressiert werden, weil diese vom Firewall-Router B verworfen werden. Sollte ein Hacker doch auf den Server innerhalb der DMZ Zugriff erhalten und Datenpakete in das LAN zum Schnüffeln oder Hacken schicken wollen, werden diese vom Firewall-Router B verworfen.

Dieses Vorgehen hat den Vorteil, dass es den Datenverkehr vom Internet kommend aus dem LAN fern hält und deshalb im LAN nur der interne Datenverkehr und die Internet-Verbindungen ablaufen. Das LAN ist dann weniger anfällig für Angriffe und Überlastungen, die durch den Datenverkehr aus dem Internet verursacht werden.

Ein Nachteil ist der Konfigurationsaufwand. In beiden Firewall-Routern müssen statische Routen konfiguriert werden, damit die eingehenden Datenpakete der Verbindungen an die richtigen Hosts im LAN zugestellt werden können.

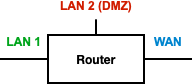

DMZ mit einer Drei-Port-Router-Lösung

Eine Alternative zur Zwei-Router-Lösung ist der Drei-Port-Router. In diesem Router wird eine WAN-Seite und zwei LAN-Ports konfiguriert. Ein LAN-Port wird genattet und stellt den eigentlichen LAN-Port dar. Der zweite LAN-Port wird als DMZ konfiguriert. Dahinter befindet sich der Teil des lokalen Netzwerks, der von außen erreichbar sein soll.

DMZ mit Exposed Host (DMZ-Host)

Der Konfigurationsaufwand für eine DMZ kann nicht unerheblich sein. Eine Alternative kann ein spezieller DMZ-Host im LAN sein. In vielen einfachen Routern wird das als DMZ bezeichnet. Es handelt sich aber um keine echte Demilitarisierte Zone, sondern um einen "Exposed Host" der alle eingehenden Datenpakete erhält, für die keine ausgehende Verbindung bekannt ist.

Die Konfiguration sieht einen Standard-Empfänger im Router vor. Dabei gibt es zwei Ansätze. Die gute Lösung leitet alle Pakete nur dann zum DMZ-Host (Exposed Host) weiter, wenn eine feste NAT-Vorgabe (Port-Forwarding bzw. DNAT) konfiguriert ist. Falls nicht, wird das Datenpaket verworfen.

Die schlechte Lösung leitet alle von außen initiierte Verbindungen an den DMZ-Host weiter. Dadurch kann der DMZ-Host mit Datenpaketen überschwemmt und ein Ausfall oder sogar das Eindringen in das betreffende System provoziert werden.

Zero Trust

Zero Trust ist ein Sicherheitskonzept, bei dem generell jedem Netzwerkverkehr, unabhängig von seiner Herkunft, misstraut wird. Teil des Konzepts ist, dass jeder Zugriff einer Zugangskontrolle und jede Verbindung einer Verschlüsselung unterliegt.

Weitere verwandte Themen:

- Firewall

- Sicherheit in Netzwerken

- SPI - Stateful Packet Inspection

- Router

- NAT - Network Address Translation

- DoS - Denial of Service

Lernen mit Elektronik-Kompendium.de

Noch Fragen?

Bewertung und individuelles Feedback erhalten

Aussprache von englischen Fachbegriffen

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Artikel-Sammlungen zum Thema Netzwerktechnik

Alles was du über Netzwerktechnik wissen solltest.