Grundlagen Netzwerktechnik

Ein Netzwerk ist die physikalische und logische Verbindung von mehreren Computersystemen. Jedes Netzwerk basiert auf Übertragungstechniken, Protokollen und Systemen, die eine Kommunikation zwischen den Teilnehmern eines Netzwerks ermöglichen. Ein einfaches Netzwerk besteht aus zwei Computersystemen. Sie sind über ein Kabel miteinander verbunden und somit in der Lage ihre Ressourcen gemeinsam zu nutzen. Wie zum Beispiel Rechenleistung, Speicher, Programme, Daten, Drucker und andere Peripherie-Geräte. Ein netzwerkfähiges Betriebssystem stellt den Benutzern auf der Anwendungsebene diese Ressourcen zur Verfügung.

Daraus ergeben sich einige Vorteile gegenüber unvernetzten Computern:

- Nutzen gemeinsamer Datenbestände

- Nutzen verfügbarer Ressourcen

- Teilen von Rechenleistung und Speicherkapazität

- zentrales Steuern von Programmen und Daten

- Durchsetzen von Berechtigungen und Zuständigkeiten

- Durchsetzen Datenschutz und Datensicherheit

Als es die ersten Computer gab, waren Peripherie-Geräte und Speicher sehr teuer. Die erste Möglichkeit, Peripherie-Geräte gemeinsam zu nutzen, waren manuelle Umschaltboxen. So konnte man zum Beispiel von mehreren Computern aus einen Drucker nutzen. Mit welchem Computer der Drucker verbunden war, wurde über die Umschaltbox bestimmt. Leider haben Umschaltboxen den Nachteil, dass Computer und Peripherie relativ nahe beieinander stehen müssen, weil die Kabellänge physikalisch bedingt begrenzt ist.

Der Bedarf zwischen mehreren Computern Daten auszutauschen und Ressourcen zu teilen führte dazu, Computer miteinander zu verbinden bzw. zu vernetzen.

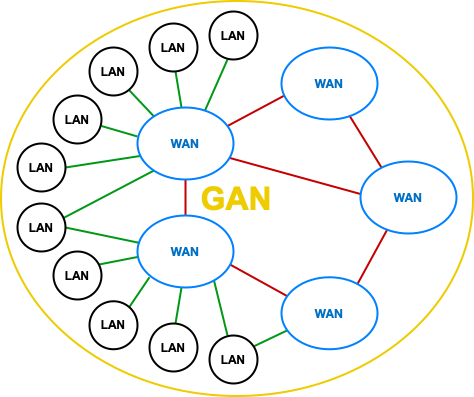

Netzwerk-Dimensionen: LAN, WAN und GAN

Bestimmte Netzwerktechniken unterliegen Beschränkungen, die insbesondere die Reichweite und geografische Ausdehnung des Netzwerks begrenzt. Hierbei unterscheidet man zwischen verschiedenen Netzwerk-Dimensionen für die es unterschiedliche Netzwerktechniken gibt.

- PAN - Personal Area Network: personenbezogenes Netz, z. B. Bluetooth

- LAN - Local Area Network: lokales Netz, z. B. Ethernet und WLAN

- MAN - Metropolitan Area Network: regionales Netz

- WAN - Wide Area Network: öffentliches Netz, z. B. DSL und Mobilfunk

- GAN - Global Area Network: globales Netz, z. B. das Internet

In der Regel findet ein Austausch zwischen den Netzen statt. Das heißt, dass Netzwerk-Teilnehmer eines LANs auch ein Teilnehmer eines WANs oder eines GANs ist.

Eine 100%ig klare Abgrenzung zwischen diesen Dimensionen ist nicht immer möglich, weshalb man meist nur eine grobe Einteilung vornimmt. So unterscheidet man in der Regel zwischen LAN und WAN, wobei es auch Techniken und Protokolle gibt, die sowohl im LAN, als auch im WAN zum Einsatz kommen.

- Warum vernetzen wir Computersysteme zu einem LAN? Um gemeinsame Ressourcen zu nutzen. Zum Beispiel Internet-Zugang, Drucker, Speicher, Rechenleistung, Dienste und Anwendungen.

- Warum verbinden wir uns mit einem WAN? Um Dienste von anderen zu nutzen oder um eigene Dienste anderen anzubieten. Zum Beispiel Datenverarbeitung und Informationsaustausch.

- Warum verbinden wir uns mit einem GAN? Um an einer weltweit verfügbaren Kommunikationsanwendung teilzunehmen. Zum Beispiel Internet, Telefonie, Messaging und E-Mail.

Protokolle in der Netzwerktechnik

In der Netzwerktechnik bestimmen Protokolle den Ablauf der Kommunikation zwischen den Systemen. Netzwerk-Protokolle sind eine Sammlung von Regeln, die den Ablauf einer Kommunikation zwischen zwei oder mehr Systemen festlegen. Ein Netzwerk-Protokoll definiert, wie die Kommunikation aufgebaut wird, wie und über was sich die Systeme austauschen und wie die Kommunikation wieder beendet wird. Während einer Kommunikation werden also nicht nur Informationen oder Daten ausgetauscht, sondern zusätzlich Protokoll-Informationen, die beim Empfänger verarbeitet werden.

Typischerweise ist nicht nur ein Netzwerk-Protokoll für die Kommunikation verantwortlich, sondern mehrere, die ganz bestimmte Teilaufgaben innerhalb der Kommunikation übernehmen. Die Einteilung erfolgt anhand eines Schichtenmodells. Ein Protokoll ist in der Regel einer bestimmten Schicht zugeordnet.

Schichtenmodelle

Weil ein Netzwerk möglichst universell sein soll, also von mehreren Teilnehmern und mehreren Anwendungen gleichzeitig genutzt werden soll, ist die Netzwerk-Kommunikation in Schichten aufgeteilt. Jede Schicht hat ihre Aufgabe und löst dabei ein bestimmtes Teilproblem einer Kommunikation. Sender und Empfänger müssen dabei mit dem gleichen Schichtenmodell arbeiten.

Es gibt verschiedene Schichtenmodelle, die sich in der Anzahl der Schichten und somit der Verdichtung der Aufgaben unterscheiden.

Datenübertragung im Netzwerk

Die Kommunikation kann grundsätzlich auf zwei Arten erfolgen. Entweder verbindungsorientiert oder verbindungslos.

Bei der verbindungsorientierten Datenübertragung wird vor dem Austausch der Daten erst eine logische Verbindung hergestellt. Während der Übertragung bleibt die Verbindung zwischen den Kommunikationspartnern aufrechterhalten. Die logische Verbindung bleibt solange bestehen, bis sie durch einen Verbindungsabbau beendet wird.

Bei der verbindungslosen Kommunikation wird keine logische Verbindung und damit auch keine dauerhafte Verbindung aufgebaut. Die Daten werden in kleine Einheiten geteilt. Die Übertragung jeder Einheit wird auf den meisten Protokoll-Schichten als abgeschlossener Vorgang behandelt. Je nach Technik werden die einzelnen Übertragungseinheiten allgemein als Paket oder Datenpaket bezeichnet. Protokolle bzw. die OSI-Schichten haben meist eigene Begriffe, die meist für das gleiche stehen.

| OSI-Schicht | Typ (Deutsch) | Typ (Englisch) |

|---|---|---|

| Alle Schichten | Paket/Datenpaket | Packet |

| Anwendung | Nachricht | Message |

| Transport | Segment | Segment |

| Vermittlung | Datagramm | Datagramm |

| Sicherung | Rahmen | Frame |

| Bitübertragung | Bitfolge / Bitstrom | Bitstream |

Ganz allgemein spricht man von Datenpaketen oder nur Paketen. Nimmt man es ganz genau, dann spricht man bei IPv4 von Datagrammen (RFC 891) und bei IPv6 von Paketen (RFC 2460) und bei TCP ist es das Segment.

Netzwerk-Adressen

Innerhalb eines Netzwerks werden spezielle Netzwerk-Adressen verwendet, um Sender und Empfänger eines Datenpakets oder einer Nachricht zu adressieren. Dabei unterscheiden sich Netzwerk-Adressen anhand ihrer Funktion, Anwendungen und Protokoll-Schicht. Das bedeutet, dass eine Kommunikation auf jeder OSI-Schicht mit eigenen Adressen arbeitet.

| Protokoll | Adresse |

|---|---|

| Anwendung | URL, Domain, E-Mail-Adresse, … |

| Transport | Port |

| Vermittlung | IPv4-Adresse, IPv6-Adresse |

| Netzzugang | MAC-Adresse (IEEE) |

Internet-Adressen ist ein Überbegriff für Netzwerk-Adressen, die im Internet verwendet werden.

Der Aufbau von Netzwerk-Adressen ist meistens hierarchisch. Das bedeutet, für die einzelnen Bestandteile einer Netzwerk-Adresse gibt es verschiedene verantwortliche Stellen. So stellt man sicher, dass Adressen eindeutig sind und deren Zuteilung nicht zu sehr zentralistisch ist.

Ein einfaches Netzwerk: Peer-to-Peer

In einem Peer-to-Peer-Netzwerk ist jeder angeschlossene Computer zu den anderen gleichberechtigt. Jeder Computer stellt den anderen Computern seine Ressourcen zur Verfügung. Ein Peer-to-Peer-Netzwerk eignet sich für bis zu 10 Stationen. Bei mehr Stationen wird es schnell unübersichtlich. Diese Art von Netzwerk ist relativ schnell und kostengünstig aufgebaut. Die Teilnehmer sollten möglichst dicht beieinander stehen.

Einen Netzwerk-Verwalter gibt es nicht. Jeder Netzwerk-Teilnehmer ist für seinen Computer selber verantwortlich. Deshalb muss jeder Netzwerk-Teilnehmer selber bestimmen, welche Ressourcen er freigeben will. Auch die Datensicherung muss von jedem Netzwerk-Teilnehmer selber vorgenommen werden.

Sicherheit in der Netzwerktechnik

Die globale, wie auch lokale, weltweite Vernetzung hat zu einer großen Bedeutung für die Computer- und Netzwerksicherheit geführt. Wo früher vereinzelt kleine Netze ohne Verbindungen nach außen für sich alleine standen, ist heute jedes noch so kleine Netzwerk mit dem Internet verbunden. So ist es möglich, dass aus allen Teilen der Welt unbekannte Personen, ob mit guter oder böser Absicht, eine Verbindung zu jedem Netzwerk herstellen können.

- Grundlagen der Netzwerk-Sicherheit

- Sicherheitsrisiken und Sicherheitslücken in der Netzwerktechnik

- Wie sicher ist ...?

- Sicherheitskonzepte in der Informations- und Netzwerktechnik

- Kryptografie

- Authentifizierung im Netzwerk

- Verschlüsselung

TCP/IP

TCP/IP ist eine Protokoll-Familie für die Vermittlung und den Transport von Datenpaketen in einem dezentral organisierten Netzwerk. Es wird im LAN (Local Area Network) und im WAN (Wide Area Network) verwendet. Die zentrale Aufgabe von TCP/IP ist dafür Sorgen zu tragen, dass Datenpakete innerhalb eines dezentralen Netzwerks beim Empfänger ankommen. Dafür stellt TCP/IP die folgenden zentralen Funktionen bereit.

- TCP/IP

- IPv4 - Internet Protocol Version 4

- IPv6 - Internet Protocol Version 6

- TCP - Transmission Control Protocol

Ethernet und WLAN

Ethernet ist eine Familie von Netzwerktechniken, die vorwiegend in lokalen Netzwerken (LAN), aber auch zum Verbinden großer Netzwerke zum Einsatz kommt (WAN). Ethernet wird in der Regel als Synonym für ein lokales Netzwerk verstanden. Im Prinzip werden heute fast alle Vernetzungen im LAN und WAN mit Ethernet-Technik realisiert.

Wireless LAN, kurz WLAN, ist die allgemeine Bezeichnung für ein schnurloses lokales Netzwerk (Wireless Local Area Network). IEEE 802.11 ist ein Standard für eine technische Lösung, die den Aufbau eines Wireless LAN ermöglicht. IEEE 802.11 fand schnell Akzeptanz bei Herstellern und Konsumenten. Deshalb ist es die am weitesten verbreitete drahtlose Technik für ein WLAN.

Virtualisierung im Netzwerk

Typischerweise versteht man unter Virtualisierung den Parallelbetrieb von Betriebssystemen auf einer Hardware. Doch auch in der Netzwerktechnik wird virtualisiert. So lassen sich auf einer Netzwerk-Infrastruktur, bestehend aus Verteilkomponenten und Übertragungswegen, mehrere logisch voneinander getrennte Netzwerke betreiben.

Cloud Computing

Cloud Computing oder Cloud IT umfasst Anwendungen, Daten, Speicherplatz und Rechenleistung aus einem virtuellen Rechenzentrum, das auch Cloud (= Wolke) genannt wird. Die Bezeichnung Cloud wird deshalb verwendet, weil das virtuelle Rechenzentrum aus zusammengeschalteten Computern (Grid) besteht und die Ressource von keinem spezifischen Computer bereitgestellt wird. Die Ressource befindet sich irgendwo in dieser Wolke aus vielen Computern. Eine Anwendung ist keinem Server mehr fest zugeordnet. Die Ressourcen sind dynamisch und bedarfsweise abrufbar.

Weitere verwandte Themen:

- Grundbegriffe Netzwerktechnik

- Organisationen in der Netzwerktechnik

- Netzwerk-Adressen

- Netzwerk-Topologie

- Netzwerk-Komponenten

Lernen mit Elektronik-Kompendium.de

Noch Fragen?

Bewertung und individuelles Feedback erhalten

Aussprache von englischen Fachbegriffen

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Artikel-Sammlungen zum Thema Netzwerktechnik

Alles was du über Netzwerktechnik wissen solltest.