VPN-Tunnel / VPN-Endpunkt

Was ist der VPN-Tunnel?

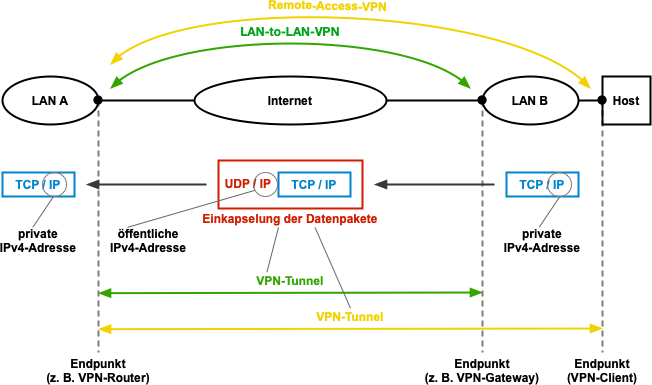

Der VPN-Tunnel ist eine logische Verbindungen zwischen beliebigen Endpunkten. Meist sind das VPN-Clients, VPN-Server und VPN-Gateways. Man nennt diese virtuellen Verbindungen Tunnel, weil der eigentliche Inhalt der Datenpakete für andere nicht sichtbar ist.

Was ist ein VPN-Endpunkt?

Ein VPN-Endpunkt ist die Stelle an der der VPN-Tunnel endet bzw. beginnt. Der Endpunkt ist der Host, der für die Einhaltung von Authentizität, Vertraulichkeit und Integrität zuständig ist. Ein VPN-Endpunkt kann ein Router, Gateway oder auch ein Software-Client sein.

Der VPN-Endpunkt auf einem PC oder Notebook in Form eines Software-Clients erzeugt im Prinzip einen virtuellen Netzwerk-Adapter. Der Datenverkehr für das VPN wird in diesen virtuellen Adapter umleitet.

Was ist ein VPN?

Ein VPN ist ein logisches privates Netzwerk auf einer öffentlich zugänglichen Infrastruktur. Meist spricht man von VPN-Verbindungen zwischen Netzwerken oder zwischen einem Netzwerk und Clients in einem anderen Netzwerk.

Tunneling

Das Internet hat den Nachteil, dass die Infrastruktur im Detail nicht bekannt ist und der Weg zwischen zwei Kommunikationspartnern nicht nachvollziehbar, vorhersagbar und kontrollierbar ist. So kann an jedem Knoten ein Datenpaket gespeichert, verändert oder gelöscht werden. Die Daten werden also ungesichert über das Internet übertragen. Tunneling erlaubt es, Pakete eines Netzwerkprotokolls in die Pakete eines anderen Netzwerkprotokolls einzukapseln und dabei auch zu verschlüsseln.

Um eine gesicherte Datenübertragung über das unsichere Internet zu gewährleisten, wird mit einem Tunneling-Protokoll eine verschlüsselte Verbindung, der VPN-Tunnel, zwischen den Endpunkten aufgebaut. Das technische Prinzip einer VPN-Verbindung ist dabei in der Regel immer gleich. Am Startpunkt des Tunnels werden die Pakete eingekapselt. Am Endpunkt werden die Pakete wieder entkapselt. Dabei kann jedes Datenpaket verschlüsselt werden. Der Inhalt des ursprünglichen Pakets können andere nicht sehen.

Ein andere sinnvolle Anwendung, ist das Verstecken von privaten Netzwerkadressen, in dem man IP-Pakete in IP-Paketen tunnelt. Auf diese Weise werden Netzwerke über das Internet miteinander verbunden. Die IP-Pakete mit privaten Adressen werden in IP-Pakete mit der öffentlichen Adresse verpackt.

Tunneling im OSI-Schichtenmodell

Für das Tunneling gibt es zwei Ansätze. Im ersten Ansatz wird auf der Schicht 3 des OSI-Schichtenmodells das Tunneling aufgebaut. Dabei wird zur Adressierung der Schicht bzw. der Datenpakete das Internet Protocol (IP) verwendet. Man spricht dann vom IP-in-IP-Tunneling. In der Regel wird IPsec für diese Lösung verwendet.

Ein anderer Ansatz greift direkt auf der Schicht 2 des OSI-Schichtenmodells ein. Hier wird das Datenpaket der Schicht 3 verschlüsselt und dann mit der physikalischen Adresse adressiert. In der Regel werden PPTP oder L2TP für diese Lösung verwendet.

Standardisierte Tunneling-Protokolle (VPN)

- PPTP - Point-to-Point Tunneling Protocol (veraltet)

- L2F - Layer 2 Forwarding (Cisco)

PPTP und L2F sind keine echten Standards. Sie haben nur einen informellen Status.

- L2TP - Layer-2-Tunneling-Protocol (Microsoft-Umgebungen)

- IPsec (im Tunnelmodus)

- MPLS - Multi-Protocol Label Switching

- Layer-2-VPN

MPLS ist eigentlich kein Tunneling-Protokoll. Allerdings kann man damit Layer-2-VPNs aufbauen. Allerdings nur Netzbetreiber.

IPsec als Tunneling-Protokoll zu bezeichnen ist falsch. Es ist im allgemeinen Sinne ein Sicherheitsprotokoll, das auch Tunneling beherrscht und im Regelfall auch dafür eingesetzt wird.

Propritäre VPN-Tunneling-Protokolle

- Altavista Tunnel

- Bay Dail VPN Service (Bay-DVS)

- Ascend Tunnel Management Protocol (ATMP)

L2F - Layer 2 Forwarding

L2F ist mit L2TP verwandt und wurde von Cisco als Software-Modul für RAC (Remote Access Concentrator) und Router entwickelt. Es handelt sich dabei nicht um eine Client-Implementierung, wie zum Beispiel bei PPTP oder L2TP. Der Benutzer kommt mit L2F nicht in Berührung.

L2F bietet keine Verschlüsselung und auch keine starke Authentisierung. L2F kann lediglich verschiedene Netzwerkprotokolle tunneln. Zwei L2TP-Server dienen als Endpunkt für einen L2F-Tunnel.

Vergleich: VPN-Tunneling-Protokolle

| VPN-Protokoll | IPsec | L2TP | PPTP | MPLS |

|---|---|---|---|---|

| OSI-Schicht | Schicht 3 | Schicht 2 | Schicht 2 | Schicht 2 |

| Standard | Ja | Ja | Nein | Ja |

| Paketauthentisierung | Ja | Nein | Nein | Nein |

| Benutzerauthentisierung | Ja | Ja | Ja | Nein |

| Datenverschlüsselung | Ja | Nein | Ja | Nein |

| Schlüsselmanagement | Ja | Nein | Nein | Nein |

| Quality of Service | Ja | Nein | Nein | Ja |

| IP-Tunneling | Ja | Ja | Ja | Ja |

| IPX-Tunneling | Nein | Ja | Ja | Ja |

| Hauptanwendung | End-to-End | Provider | End-to-End | Netzbetreiber |

Die Angabe Ja und Nein sind nicht als Wertungen, sondern Eigenschaften zu verstehen. In Abhängigkeit bestimmter Eigenschaften eignet sich ein bestimmtes Tunneling-Protokoll für die eine oder andere Anwendung besser oder schlechter.

Weitere verwandte Themen:

- VPN - Virtual Private Network

- AAA - Authentication Authorization Accounting

- Grundlagen der Netzwerk-Sicherheit

- VPN-Protokolle und VPN-Lösungen

Lernen mit Elektronik-Kompendium.de

Noch Fragen?

Bewertung und individuelles Feedback erhalten

Aussprache von englischen Fachbegriffen

Kommunikationstechnik-Fibel

Alles was du über Kommunikationstechnik wissen musst.

Die Kommunikationstechnik-Fibel ist ein Buch über die Grundlagen der Kommunikationstechnik, Internet der Dinge, Funktechnik, Mobilfunk, Breitbandtechnik und Voice over IP.

Kommunikationstechnik-Fibel

Alles was du über Kommunikationstechnik wissen musst.

Die Kommunikationstechnik-Fibel ist ein Buch über die Grundlagen der Kommunikationstechnik, Internet der Dinge, Funktechnik, Mobilfunk, Breitbandtechnik und Voice over IP.

Artikel-Sammlungen zum Thema Kommunikationstechnik

Alles was du über Kommunikationstechnik wissen solltest.