Information Gathering mit Airodump-ng (WEP/WPA/WPA2)

Airodump-ng ist ein Teil der Aircrack-Suite, die Tools zum WLAN-Hacking und -Pentesting vereint. Airodump-ng ist ein Tool zum Aufzeichnen von Datenverkehr in WLANs. Es eignet sich aber auch, um WLANs und deren Aktivität in der näheren Umgebung tabellarisch darzustellen. Das ist zum Beispiel fürs Information Gathering von WLANs wichtig.

Aufgabe

- Versetzen Sie Ihren WLAN-Adapter in den Monitor Mode.

- Führen Sie ein allgemeines Information Gathering auf alle WLANs in der näheren Umgebung durch.

- Begrenzen Sie Information Gathering gezielt auf ein WLAN.

- Nutzen Sie die Möglichkeiten von Airodump-ng zur Darstellung weiterer Informationen und zum Filtern der sichtbaren WLANs.

Hinweis

Die folgenden Aufgaben und Lösungen sehen vor, Kali Linux als Distribution zu verwenden. Hier sind die meisten Tools schon vorinstalliert und man arbeitet generell als Benutzer "root". Es ist aber nicht zwingend erforderlich Kali Linux zu verwenden. Man kann die meisten Tools in anderen Linux-Distributionen nachinstallieren.

Lösung: WLAN-Adapter in den Monitor Mode schalten

Die folgenden Schritte setzen voraus, dass der verwendete WLAN-Adapter den Monitor Mode beherrscht. Beachten Sie, dass die Interface-Bezeichnung (z. B. "wlan1") in anderen Systemen eine andere Bezeichnung haben kann.

airmon-ng airmon-ng start wlan1 airmon-ng

Das ausgewählte WLAN-Interface "wlan1" wurde jetzt in den Monitor Mode versetzt. Das erkennt man daran, dass wir ein neues Interface bekommen haben. Je nach Aircrack-Version lautet das Interface "mon1", "wlan1mon" oder ähnlich.

Hinweis: Ob die hier dargestellte Methode funktioniert, hängt vom System, der Hardware und auch der Konfiguration ab. Üblicherweise ist es so, dass WLAN-Adapter von einem Netzwerk-Manager gesteuert werden. Das kann dazu führen, dass der Monitor Mode auf diese Weise nicht aktiviert werden kann. Es gibt allerdings auch noch andere Wege, um einen WLAN-Adapter in den Monitor Mode zu schalten.

Lösung: Information Gathering mit Airodump-ng

Dazu muss sich das WLAN-Interface im Monitor Mode befinden. Wenn ja, dann starten wir Airodump-ng mit dem erzeugten Monitor-Interface.

airodump-ng wlan1

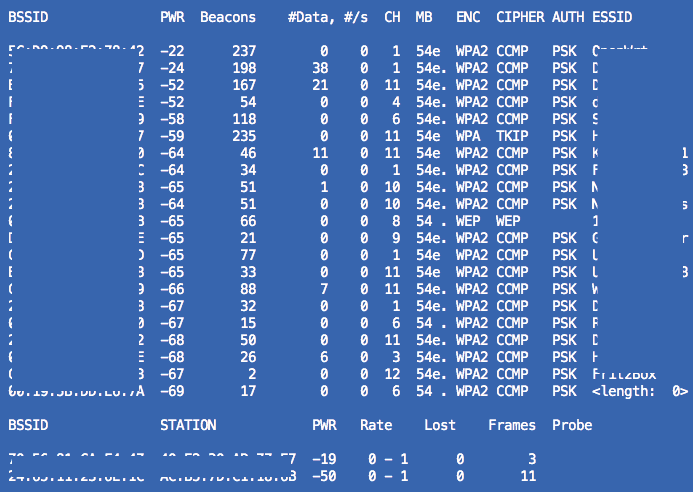

Dieses Kommando erzeugt zwei Listen. Die obere listet die drahtlosen Netze in der näheren Umgebung auf. In der unteren Liste befinden sich die Clients, die mit diesen WLANs "assoziiiert" sind.

Wirklich interessant ist die obere Liste. Hier kann man recht viel über die Konfiguration der einzelnen WLANs erfahren. Zum Beispiel auf welchem Kanal sie arbeiten, welche Verschlüsselung und Authentifizierung sie verwenden. Je länger man Airodump-ng laufen lässt, desto vollständiger und genauer werden die Angaben in der Liste.

Die obere Tabelle lässt sich wie folgt aufschlüsseln:

BSSID: Das ist die MAC-Adresse vom WLAN-Interface des Access Points. Das ist die einzige verlässliche Information, anhand der man ein WLAN selektieren kann. Die BSSID wird in der Regel bei jedem WLAN-Hack oder -Pentest gebraucht.

PWR: Es handelt sich hierbei um die Signalstärke eines der letzten empfangenen Datenpakete des Access Points. Die Signalstärke schwankt ziemlich stark. Es ist der Wert anhand dem die Tabelle sortiert wird. Je stärker das Signal des Access Points, desto weiter oben befindet sich das WLAN.

Um einen WLAN-Hack oder -Pentest erfolgreich abzuschließen, ist ein Mindestmaß an Signalstärke erforderlich. Eine grobe Grenze ist "-60". Bis dahin macht es Sinn ein WLAN als Angriffsziel zu wählen. Für alles darüber bis hin zu "-98" ist die Reichweite zu groß und die Verbindung zu instabil.

Beacons: Beacons sind Informationspakete, mit denen sich Access Points für WLAN-Clients bekannt machen. Der Zähler gibt an, wie viele dieser Informationspakete des WLANs seit dem Start der Aufzeichnung empfangen wurden. Die Schnelligkeit des Zählers kann einem ein Gefühl dafür geben, wie nahe man dem Access Point ist. Je weiter weg man sich befindet, desto eher gehen welche verloren und können nicht empfangen werden. Wenn der Zähler also nur langsam nach oben zählt, dann ist das Signal schwächer.

Man darf sich allerdings nicht davon täuschen lassen. Wie viele Beacons ein Access Point innerhalb einer bestimmten Zeit sendet ist nicht bei jedem Access Point gleich. Hier können unterschiedliche Access Points anders konfiguriert sein. Ein Maß für die Funkverbindung ist eher die Kontinuität, mit der dieser Wert ansteigt. Je kontinuierlicher, desto besser ist die Funkverbindung. Stockt der Zähler auf niedrigen Werten, dann ist die Verbindung schlecht.

#Data: Das ist der Zähler für die Anzahl der empfangenen Pakete. Dieser Wert ist unter anderem für verschiedene Angriffe auf WEP-gesicherte WLANs von Bedeutung.

#/s: Dieser Wert gibt die Paketanzahl pro Sekunde an. Der Wert wird laufend neu berechnet, weshalb er nur wenig Aussagekraft hat. Er wird oft und lange einfach nur "0" sein. Er ist nur ein weiterer Indikator über die Qualität der Funkverbindung.

CH: Dieser Wert gibt den Kanal des WLAN-Netzes an. Die Kanäle reichen von 1 bis 13. In der Regel werden die meisten WLANs auf den Kanälen 1, 6 und 11 liegen. WLANs, deren Kanäle zwischen diesen drei Kanälen liegen werden von den anderen WLANs als Störung empfunden.

MB: Dieser Wert gibt die Geschwindigkeitsstufe in MBit/s an. Hier steht in der Regel "54e" oder "54e.". Man kann davon ausgehen, dass es sich bei "54e" um ältere Access Points handelt, die nur bis IEEE 802.11g arbeiten. "54e." deutet auf einen Access Point mit IEEE 802.11n hin. Andere IEEE-Standards sind fürs WLAN-Hacking und -Pentesting nicht weiter von Interesse. Diese Angabe ist eigentlich völlig irrelevant.

ENC: Angabe zum Verschlüsselungsprotokoll (WEP/WPA/WPA2). Die denkbar unsicherste Variante ohne Verschlüsselung und Authentifizierung ist, wenn an dieser Stelle der Wert "OPN" steht. Dann ist die Verschlüsselung ausgeschaltet. Hier gibt es nichts zu hacken. Das ist also völlig langweilig.

CIPHER: Angabe zum Verschlüsselungsverfahren (WEP/TKIP/CCMP). Die unsicherste Variante ist WEP. Am sichersten CCMP. Allerdings ist das für die gängigen WLAN-Hacking-Methoden weniger von Bedeutung. Mit herkömmlichen Methoden brechen Sie keines der Verschlüsselungsverfahren. Viel interessanter ist das Authentifizierungsverfahren. Das ist die eigentliche Schwachstelle von WEP, WPA und WPA2.

AUTH: Angabe welches Authentifizierungsverfahren (OPN/SKA/PSK) in diesem WLAN verwendet wird. Hier wird in der Regel "OPN" für "Open Authentication", "SKA" für "Shared Key Authentication" oder "PSK" für "Pre-shared Key" stehen.

Die Kombination ENC/Cipher/Auth sagt viel über die Sicherheit eines WLANs aus. Typisch ist die Kombination WPA2/CCMP/PSK. Gelegentlich auch WPA/TKIP/PSK (veraltet). Diese beiden Sicherheitskonfigurationen wird man in der Regel mit einem Wörterbuch-Angriff auf das Passwort knacken können. Hier lohnt es sich in jedem Fall zu prüfen, ob eventuell WPS aktiviert ist. Das bietet in der Regel die größere Angriffsfläche.

Die Kombination WEP/WEP/??? ist die vergleichsweise unsicherste Kombination, die sich am einfachsten knacken lässt.

Beim allgemeinen Information Gathering fehlt für die WEP-gesicherten WLANs meist die Angabe zur Authentifizierung (Auth). Der Grund ist, dass Airodump-ng hier noch keine Authentifizierung feststellen konnte. Wenn man das möchte, dann muss man mit Airodump-ng gezielt dieses WLANs aufzeichnen.

ESSID: Dabei handelt es sich um den Namen des WLANs. Der Name wird vom Betreiber im Access Point festgelegt und erscheint in der WLAN-Liste der Clients. Die Angabe "<length: 0>" bedeutet, dass der Betreiber den WLAN-Namen versteckt bzw. die Funktion "Hidden SSID" eingeschaltet hat. Damit möchte der Betreiber sein WLAN zusätzlich schützen.

Mit Strg + C können sie Airodump-ng jederzeit beenden. Der letzte Stand der Ansicht bleibt dabei im Terminal erhalten. Hier kann man sich dann später die Angaben und Werte fürs WLAN-Hacking- oder -Pentesting herauskopieren.

Erweiterung: Filterfunktionen von Airodump-ng

Gelegentlich kommt es vor, dass man beim Einsatz eines WLAN-Adapters mit der Eigenschaft "High Gain" so viele WLANs empfängt, dass die Tabelle in der die Clients aufgelistet sind in den nicht sichtbaren Bereich rutscht. In diesem Fall muss man die Filterfunktionen von Airodump-ng bemühen. Ein paar Beispiele dazu.

Nur WEP-gesicherte WLANs anzeigen:

airodump-ng wlan1 --encrypt WEP

Nur WPA-gesicherte WLANs anzeigen:

airodump-ng wlan1 --encrypt WPA

Nur WLANs auf dem Kanal 1 anzeigen (Kanal 1 bis 13):

airodump-ng wlan1 -c 1

Erweiterung: Zusätzliche WLAN-Informationen

Gelegentlich reichen die Informationen von Airodump-ng in der Default-Ansicht nicht aus. Es gibt da noch ein paar Parameter, die mehr über den Access Point verraten.

WPS mit Varianten anzeigen:

airodump-ng wlan1 --wps

Name des Hardware-Herstellers anzeigen:

airodump-ng wlan1 --manufacturer

Die Zuordnung zwischen BSSID und dem Hersteller bekommt Airodump-ng über eine OUI-Liste, die man wie folgt aktualisieren kann.

airodump-ng-oui-update

Lösung: Ein WLAN gezielt analysieren

Wenn man ein lohnenswertes Ziel mit Airodump-ng ausgemacht hat, dann interessieren alle anderen WLANs nicht mehr. Um mehr über das Angriffsziel herauszufinden, z. B. welche Clients dort aktiv sind, kann man die Darstellung auf ein WLAN eingrenzen.

airodump-ng wlan1 -c {CH} --bssid {BSSID} -a

Die Filterung findet anhand der BSSID statt. Hilfreich ist es, wenn man zusätzlich den Kanal (CH) angibt. Der Parameter "-a" ist ein Filter, der dafür sorgt, dass nur die Clients in der unteren Tabelle angezeigt werden, die mit diesem Access Point verbunden sind.

Weitere verwandte Themen:

- WLAN-Analyse mit iwlist und wavemon

- Information Gathering mit Wash (WPS)

- WLAN-Hacking und -Pentesting

- WPA/WPA2-WLAN-Hacking mit Airodump-ng

Lernen mit Elektronik-Kompendium.de

Noch Fragen?

Bewertung und individuelles Feedback erhalten

Aussprache von englischen Fachbegriffen

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Netzwerktechnik-Fibel

Alles was du über Netzwerke wissen musst.

Die Netzwerktechnik-Fibel ist ein Buch über die Grundlagen der Netzwerktechnik, Übertragungstechnik, TCP/IP, Dienste, Anwendungen und Netzwerk-Sicherheit.

Artikel-Sammlungen zum Thema Netzwerktechnik

Alles was du über Netzwerktechnik wissen solltest.